Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

Сотрудник Google показал дистанционный взлом iPhone без вирусов и социальной инженерии

Среди всех уязвимостей, те, что не требуют каких-либо действий пользователя — пожалуй, самые опасные. При правильной организации атаки жертва даже не узнает о том, что его или ее взломали и как это было сделано. Сотрудник Project Zero, исследовательского подразделения Google, продемонстрировал реализацию подобных атак на iPhone.

Ян Бир (Ian Beer) рассказал о том, как изучал уязвимости беспроводных протоколов iOS в блоге проекта Project Zero. Отчет получился весьма внушительным — инженер работал над ним целых шесть месяцев в 2020 году. По словам Яна, начал он его во время карантина, когда ему нужно было как-то отвлечься от назойливых домочадцев. А самые интересные ключи во время поиска уязвимости он обнаружил просматривая код одной из версий операционной системы iOS в качестве прокрастинации.

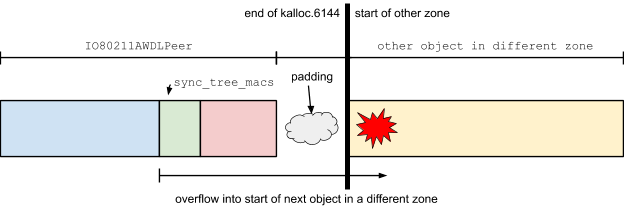

Причем не какой-то случайной версии, а выпущенной в 2018 году бета-версии, которая по ошибке не была «зачищена» в процессе компиляции. Это означает, что к некоторым ее файлам не применялась команда strip. Следовательно, в них сохранилась информация о том, какая строка исходного кода генерировала инструкции, а также имена переменных в исходном коде. Такие данные для злоумышленника или любопытного талантливого программиста (что нередко одно и то же) могут быть чрезвычайно полезны. Они позволяют связать определенные инструкции с разделами памяти, используемой во время их выполнения.

На основании своей находки Бир создал сразу несколько эксплойтов — программ, эксплуатирующих уязвимости. Все они основывались на ряде изъянов в технологии AWDL, используемой во всех устройствах Apple. Реализация некоторых из них потребовала значительного времени и находчивости. Но в итоге Ян смог продемонстрировать настоящую «хакерскую магию»: воровать с устройств фотографии, удаленно перезагружать смартфоны и выполнять нужный ему код. Атаку с перехватом изображений он показал в одном из видео. Примечательно, что пользователю не нужно даже было куда-то это фото пересылать или делать его в определенный момент времени.

Все, что необходимо злоумышленнику — несколько специально написанных программ, знание принципов работы AWDL, микрокомпьютер Raspberry Pi и дополнительный Wi-Fi-адаптер. Это оборудование доступно, подключается к любому ноутбуку и простое в эксплуатации. Исходный код драйверов AWDL есть в открытом доступе в сети, а технические тонкости технологии можно изучить так же, как это сделал Бир. Или методом обратной разработки, которым воспользовались исследователи из Дармштадтского технического университета в 2018 году. Их отчет (PDF) о потенциальных уязвимостях AWDL в свое время наделал шуму в профессиональных кругах.

Обо всех подобных находках Бир и его единомышленники всегда сообщают разработчикам изученной системы. Так было сделано и в этот раз. Свой отчет Ян опубликовал только после того, как получил подтверждение, что компания Apple устранила обнаруженную им уязвимость. Проблема только в том, что «заплатка» закрывает лишь одну из брешей. Сколько их всего и какие еще могут быть использованы злоумышленниками — неизвестно. На данный момент свидетельств реализации подобных эксплойтов обнаружено не было. Однако, как было сказано в самом начале, такие атаки очень трудно отследить.

Протокол AWDL (Apple Wireless Direct Link) был представлен еще в 2014 году. Сейчас он используется более чем на миллиарде устройств. Говоря простым языком, он организует многофункциональную прослойку между беспроводными локальными сетями (Bluetooth, Wi-Fi) и операционной системой вместе со всеми приложениями. Например, без него невозможна работа таких распространенных апплетов, как AirPlay и AirDrop. Что особенно опасно, для выполнения созданных Биром эксплойтов вовсе необязательно, чтобы AWDL был включен на устройстве. Операционная система на гаджетах Apple позволяет принудительно активировать этот протокол удаленно.

В самом начале своего отчета Ян просит не воспринимать его легкомысленно. Подход «да никто не будет тратить шесть месяцев, чтобы взломать мой айфон» некорректен. По его словам, вообще-то «всего за шесть месяцев, один человек, работающий у себя в спальне, смог разработать способ скомпрометировать безопасность любого iPhone, к которому он может близко подобраться». И если кто-то скажет, что радиус действия Wi-Fi незначителен, чтобы об этом беспокоиться, то всегда можно использовать направленные антенны. И в этом случае уже и 200 метров в городе — не проблема. А на местности, где меньше помех, и того больше.

Паническое расстройство характеризуется физическим напряжением, усиленным сердцебиением и одышкой. Ученые из Бразилии нашли способ бороться с этим недугом, создавая схожее физическое напряжение, но в спокойной и контролируемой обстановке — во время физупражнений.

Неверная трактовка одного твита главы SpaceX привела мировые СМИ к заявлениям о том, что он «отложил создание города на Марсе». В реальности названные Илоном Маском даты говорят об обратном.

Новое исследование показало, что сплоченное сообщество людей, проживающих на крайнем юге Пелопоннесского полуострова, более тысячи лет было генетически изолировано и может проследить свои корни вплоть до бронзового века.

В 1980-х годах большую популярность приобрела борьба с озоновыми дырами. Из-за нее хладагенты из хлорфторгулеродов заменили на аналоги из гидрофторуглеродов. Теперь ученые выяснили, что эта замена — как и следующие за ней, уже в рамках борьбы с глобальным потеплением — ведет к накоплению в атмосфере довольно опасных «вечных химикатов».

Группа ученых представила расчеты, по которым события в центре Млечного Пути можно объяснить без черной дыры. Правда, с физической точки зрения новое объяснение существенно более экзотично — настолько, что возникает вопрос о его соответствии бритве Оккама.

Паническое расстройство характеризуется физическим напряжением, усиленным сердцебиением и одышкой. Ученые из Бразилии нашли способ бороться с этим недугом, создавая схожее физическое напряжение, но в спокойной и контролируемой обстановке — во время физупражнений.

От рыб произошли все наземные позвоночные, включая нас, но как именно рыбы стали главным населением морей — до последнего времени оставалось неясным. Авторы новой научной работы попытались доказать, что причиной этого было вымирание, возможно, вызванное белыми ночами.

Международная команда палеонтологов описала новый вид динозавра размером с крупную современную птицу. Он носил на голове плотный костяной нарост, который эти животные, возможно, использовали для внутривидовых разборок. Находка показывает, что даже мелкие хищники мелового периода могли решать конфликты не только когтями и зубами, но и ударами головой.

Образцы грунта, взятые астронавтами полвека назад, вложили еще один важный кирпич в здание научной картины мира: гипотеза о том, что Земля исходно была сухой, не стыкуется с фактами. Похоже, идею о невозможности сохранения большого количества воды на «теплых» планетах придется пересмотреть.

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии