Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

Расшифрован секретный ключ, которым Intel подписывает обновления микрокода процессоров. Это одновременно и хорошо, и плохо

Подобное происходит с процессорами Intel впервые. Да, уязвимости в них находили и раньше — это нормально. Однако теперь появилось доказательство, что любой желающий при должном старании может получить полный доступ к микрокоду чипов.

Специалисты по кибербезопасности из российской компании Positive Technologies смогли взломать секретный ключ для подписи обновлений микрокода процессоров Intel. Таким образом эта система безопасности была скомпрометирована. С одной стороны, возможность применять собственные обновления микрокода открывает впечатляющие возможности для модификаций энтузиастами. А с другой — позволяет злоумышленникам как никогда близко изучать все уязвимости чипов и в дальнейшем эффективно их использовать.

Отечественные «белые хакеры» работают над исследованием уязвимостей чипов Intel несколько лет. Команда поделилась выводами из своих изысканий с изданием ArsTechnica. Стоит отметить, что все подряд процессоры этого бренда записывать в небезопасные еще рано — обнаруженный хак работает только с чипами архитектуры Goldmont. В это семейство входят бюджетные энергоэффективные решения Atom, Celeron и Pentium.

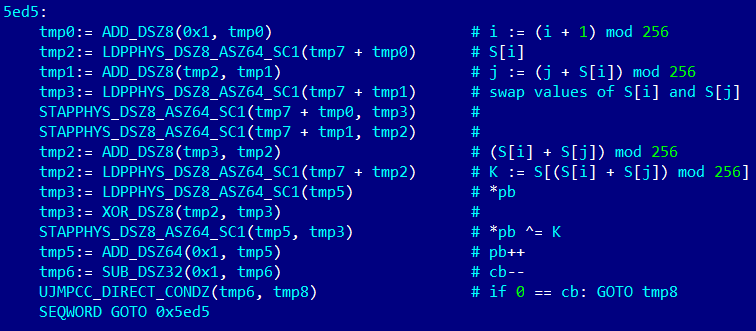

Новый способ извлечения ключа шифрования позволяет делать две важные вещи. Во-первых, расшифровывать пакеты обновлений, которые рассылает Intel для устранения уязвимостей в процессорах и улучшения их работы. А во-вторых — компилировать свои обновления и подписывать их так, чтобы процессор принял пакет за легальный и применил его. К счастью, в последнем случае модификация будет работать до следующей перезагрузки системы. После нее чип вернется в прежнее состояние, и операцию нужно будет проводить снова.

Тем не менее ситуация вызывает опасения. Есть вероятность, что злоумышленники смогут скомпоновать в атаке эту уязвимость и какую-то другую, что позволит им применять свои обновления микрокода на постоянной основе. В таком случае перезагрузка уже не поможет. Что могут изменить киберпреступники? Пока вопрос открытый. В общем смысле — модифицировать практически любой низкоуровневый процесс работы чипа. На практике такой взлом оказывается довольно сложным.

Чтобы его реализовать, необходимо получить образец микрокода процессора и внимательно его изучить. Понять, как все «работает внутри», и придумать способ модификации кода. Это уже очень высокий уровень квалификации, требующий огромного багажа знаний в разработке низкоуровневого программного обеспечения.

Однако в случае успеха последствия будут интересными. Например, можно заставить чип выдавать строго предсказуемые значения вместо случайных при обработке криптографических алгоритмов. Или в фоновом режиме выгружать данные определенного процесса операционной системы в скрытый раздел памяти. Такие манипуляции будет крайне трудно отследить антивирусу, работающему на уровне ОС.

Но есть и более простой и не менее перспективный для киберпреступников способ использования этого ключа шифрования. Можно брать пакеты обновления, выпускаемые Intel, изучать, что они изменяют в микрокоде, и получать «из первых рук» подробнейшую информацию о работе конкретной уязвимости в чипе. Учитывая, что далеко не все компьютеры обновляются оперативно, такой изъян все равно будет полезен для атак, даже несмотря на вышедшую «заплатку».

Тем не менее не все так плохо. Российские специалисты по кибербезопасности отмечают и хорошую сторону вопроса. Отныне всегда можно будет внимательно изучать, что там Intel своими обновлениями поправляет. И понимать, насколько эффективно компания реагирует на обнаруженные ранее уязвимости.

Если «заплатка» окажется некачественной, эксперты всегда смогут увидеть это заранее. Текущий подход IT-гиганта можно охарактеризовать как «безопасность через неясность» (Security through obscurity), что идет вразрез с принципами открытости в отрасли. И пусть подобная практика весьма распространена, по мнению многих экспертов, она не является конструктивной в долгосрочной перспективе.

Согласно гипотезе о так называемой Еврогондване, в эпоху динозавров Европа, как часть северного суперконтинента Лавразия, еще не полностью отделилась от южного суперконтинента Гондвана и животные могли свободно мигрировать между Европой и Африкой. Однако новый анализ найденных в Венгрии костей первобытного крокодила показал, что его сходство с гондванскими видами обусловлено не близким родством, а схожим образом жизни.

Треть века назад Штаты и Мексика подписали Североамериканское соглашение о свободной торговле. Авторы новой научной работы показали, что это спровоцировало рост войн между бандами и подъем смертности среди молодых мужчин на десятки процентов — но только в тех зонах, которые были интересны картелям. Всего после подписания соглашения в Мексике было убито (оценка с учетом исчезнувших трупов) более 0,85 миллиона человек.

Новые данные показали, что удар зонда DART не только изменил орбитальный период небольшого спутника Диморфа вокруг его «родителя» Дидима, но и вызвал небольшое изменение движения всей бинарной системы вокруг Солнца. Эти результаты укрепляют уверенность ученых в том, что технология кинетического удара, при заблаговременном обнаружении опасного объекта, может помочь отклонить потенциально опасный астероид от столкновения с Землей.

Одна сторона сыплет более дорогими и сложными баллистическими ракетами, другая — относительно дешевыми крылатыми. Но при этом первая на порядок беднее второй. А что у них с технологическим уровнем для наземной войны, и почему, кстати, глава второй избегает даже самого этого слова? Попробуем разобраться в реальных возможностях военных машин сторон потенциально самого опасного конфликта 2026 года.

Российские ученые из МФТИ с коллегами из Института прикладной математики им. М. В. Келдыша РАН и Института физики Земли им. О.Ю. Шмидта РАН разработали инновационный метод для расчета равновесного распределения несмешивающихся жидкостей в пористой среде. Результаты применения этого метода можно использовать в разработках по повышению нефтеотдачи и гидрологии, а также геологического СО2-хранения.

Запасы лития в России требуют переоценки и могут оказаться в разы выше, чем считалось до 2025 года. Об этом говорится в исследовании «Состояние ресурсной базы критически важных металлов и элементов для развития современных технологий», подготовленном учеными РГУ нефти и газа (НИУ) имени И.М. Губкина.

Астрономы недавно проанализировали базу данных о падающих на Землю объектах и пришли к выводу, что два из них прибыли из межзвездного пространства. Известна не только дата, но и место падения каждого из них.

В ноябре 2025 года при взлете российской ракеты с Байконура к МКС с существенной высоты упала кабина обслуживания 8У216. Поскольку в 2010-х годах из экономии средств у нас отказались от дублирования стартовых площадок, это создало ситуацию временной невозможности пилотируемых полетов. Теперь, всего через три месяца после происшествия, «Роскосмос» смог решить проблему, поставив запасную кабину обслуживания, найденную на складах Минобороны. Весенние пуски к МКС, запланированные ранее, теперь имеют шансы пройти в срок.

«Любить лишь можно только раз», — писал поэт Сергей Есенин, а герои культовых сериалов приходили к выводу, что «настоящая» влюбленность случается в жизни максимум дважды. Однако ни один из этих тезисов не подкреплен научными данными. Американские исследователи подошли к вопросу иначе: опросили более 10 тысяч человек и вывели среднее число сильных влюбленностей, возможных в течение жизни.

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии