Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

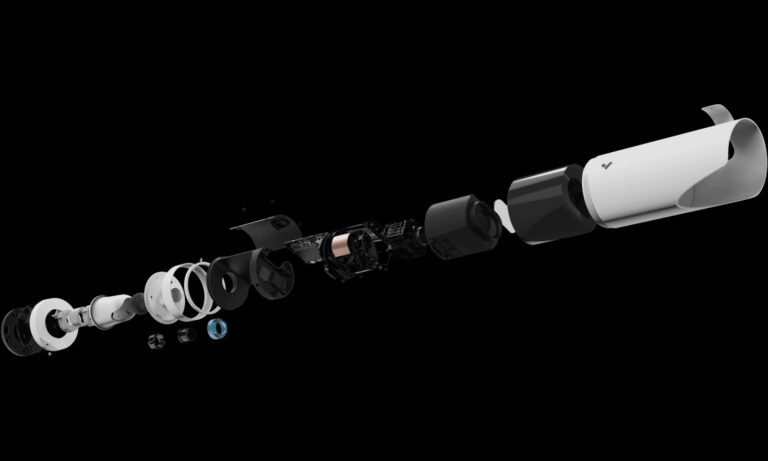

Хакеры взломали 150 тысяч камер наблюдения, размещенных на заводе Tesla, в тюрьмах, школах, компаниях, больницах и госучреждениях

Потрясающий пример того, почему в современном мире кибербезопасность должна быть первоочередным вопросом на повестке дня в любой организации. Хакеры получили доступ к аккаунту «суперадмина» во внутренней сети стартапа Verkada, который предоставляет услуги видеонаблюдения сотням известнейших компаний (например, Tesla) и учреждений (включая тюрьмы, больницы и клиники, а также полицейские участки). Учетные данные были жестко «зашиты» в коде фирменной программы, который случайно оказался в Сети.

Масштаб взлома поражает. Хорошо, что совершившие его хакеры делали все веселья ради и для демонстрации уязвимости современных людей перед тотальной слежкой. По крайней мере, так они сами утверждают. В качестве подтверждения своих слов киберпреступники предоставили некоторым СМИ архив с изображениями и видеофайлами общим объемом пять с небольшим гигабайт. Как пишет Bloomberg, там есть кадры из десятков организаций — и частных, и государственных.

Журналисты подтвердили: в архиве — множество изображений и роликов из реальных офисов или с производственных площадок. На одном из видео восемь сотрудников медицинского учреждения скручивали пациента на кровати, а на другом — полицейские в участке разговаривали с закованным в наручники человеком. Также есть кадры из женских клиник, школ, отделений интенсивной терапии в больницах и шанхайского склада Tesla. Есть съемка даже из штаб-квартиры самой компании Verkada и дома одного из ее сотрудников.

В общей сложности взломщики получили неограниченный доступ более чем к 150 тысячам камер наблюдения. Отдельно отмечаются 222 «глаза» на заводах и складах Tesla. Но список организаций, чья безопасность была поставлена под угрозу, знаменитым производителем электромобилей не ограничивается. Получившие архив с подтверждением взлома СМИ смогли установить соответствие мест съемки с большим числом клиентов Verkada, упомянутых на официальном сайте компании.

Безудержное веселье IT-специалиста

Репортер CBS News Дэн Паттерсон (Dan Patterson) в своем Twitter-аккаунте сегодня ночью сообщил, что скачивает архив, но проверить его пока не успел. По его словам, предоставляя ссылку, хакеры отметили, что среди видео есть свидетельства плохого обращения с заключенными в тюрьмах и пациентами в психиатрических клиниках. Также Дэн смог пообщаться с одним из взломщиков — известным специалистом по кибербезопасности Тиллем Коттманном (Tille Kottmann) из Швейцарии. Он рассказал, что международная команда хакеров APT 69420 Arson Cats, в которой он состоит, имела доступ к внутренней сети Verkada около 36 часов.

По словам Коттманна, мотивация хакеров проста: «Уйма любопытства, борьбы за свободу информации и против интеллектуальной собственности, огромная порция антикапитализма и немножко анархизма — а еще,

это слишком весело, чтобы не сделать». Он отметил, что на деньги ему плевать и он просто хочет, чтобы мир стал лучше. Ну и в процессе создания этого «лучшего мира», как говорится, грех не повеселиться. Что важно, Тилль попросил заметить — ни он лично, ни APT 69420 в целом не представляют никакую нацию или корпорацию.

Что любопытно, Коттманну за такой взлом ничего не грозит, именно поэтому он свободно общается с прессой. Швейцарское уголовное законодательство подразумевает финансовое наказание и лишение свободы за неправомерное получение информации через электронные сети, только если для сохранности этой информации были приложены необходимые усилия (статья 143 бис Уголовного кодекса Швейцарии). Фактически раз учетные данные были в открытом доступе, Тиллю не о чем беспокоиться — виновник тот, кто выложил их во всеобщий доступ.

Никаких уязвимостей, просто безалаберность

Самое интересное — метод взлома. Хакеры не использовали никаких уязвимостей или социальной инженерии. Учетные данные «суперадмина» получили, изучая внутреннюю среду разработки Verkada, которую в компании не защитили от внешнего доступа через интернет. В программе содержались «жестко закодированные» (hardcoded) данные для аутентификации с правами максимального доступа.

В этом месте стоит сделать отступление с пояснением. В строгом смысле, скорее всего, ничего «жестко закодировано» не было, ведь брешь в скором времени закрыли. Обычно под hardcoded понимается связка логин-пароль или некий токен для авторизации, который «вшит» в низкоуровневое программное обеспечение или даже прямо в архитектуру аппаратного обеспечения. Такие «черные ходы» действительно используются многими производителями оборудования и остаются серьезной угрозой для безопасности. Хотя сильно облегчают работу техподдержки. Однако быстро изменить их крайне трудно, а иногда — вовсе невозможно.

В нашем случае, судя по всему, речь идет об использовании универсального токена или упоминания аутентификационных данных в коде программы для отладки. Так нередко поступают невнимательные или ленивые программисты, чтобы во время отладки системы не отвлекаться на ввод учетных данных. На IT-жаргоне это еще называют «жестким кодированием», хотя и не совсем корректно. В любом случае, вся история катастрофически ударила по репутации Verkada и стала отличным примером максимально злой иронии. Ведь на официальном сайте компании черным по белому описано, с каким настроем ее создал основатель:

«Для современного бизнеса безопасность — не опция, а необходимость»

Реакция

На новость о масштабном взломе успели отреагировать некоторые пострадавшие компании. Представители всемирно известного IT-гиганта Cloudflare отметили, что камеры Verkada стоят в офисах, которые давно закрыты из-за коронавирусного локдауна, и никаких личных или просто ценных данных никто не мог заполучить. В Verkada журналистов заверили, что брешь уже прикрыли и проводят всестороннее внутреннее расследование — как с собственной службой безопасности, так и с привлечением внешнего аудитора. От Tesla, других компаний, представителей тюрем и учреждений здравоохранения СМИ до сих пор не получили комментариев.

А они, честно говоря, потребуются. Как минимум в двух случаях. Во-первых, и хакеры, и журналисты отметили, что фирменная технология распознавания лиц в камерах Verkada была включена для видеонаблюдения в нескольких больницах и женских клиниках. Система позволяет идентифицировать и отслеживать людей по целому ряду внешних параметров, что уже ставит под вопрос врачебную тайну. Во-вторых, в архиве записей одной аризонской тюрьмы обнаружили целую папку с роликами, названия которых вызывают, мягко говоря, подозрения: вроде «Удар ногой с разворота — упс» (ROUNDHOUSE KICK OOPSIE).

Уже давно в социальных сетях распространяются видеоролики с воющими под музыку собаками. Одни воспринимают такое поведение как случайную реакцию на звук, другие полагают, что за этим скрываются вокальные способности, которые, возможно, собаки унаследовали от своих предков — древних волков. Команда ученых из США решила проверить, действительно ли домашние питомцы различают высоту звука и пытаются подстроить под нее свой голос, или же это просто совпадение, своего рода инстинктивный отклик на мелодию без всякой «музыкальности».

Российские ученые из МИЭМ ВШЭ разработали новый подход к моделированию электротепловых процессов в мощных электронных схемах на печатных платах. Они научились быстро и точно рассчитывать, как нагреваются электронные компоненты во время работы, чтобы заранее предотвращать их перегрев и поломку. При работе электродвигателей или другого оборудования их электронные детали (особенно транзисторы) сильно нагреваются, потому что при прохождении тока неизбежно выделяется тепло. Когда происходят резкие перепады температуры при включении и выключении устройства, параметры транзисторов меняются, и техника может выйти из строя.

Каждую весну оплодотворенные матки шмелей выходят из зимовки и основывают новые колонии. Но как они умудряются выжить, если во время «спячки» их подземное убежище часто подтапливают талые или дождевые воды? Первыми на этот вопрос в 2024 году ответила команда канадских биологов. Они выяснили, что шмели способны безопасно проводить под водой до недели. Теперь другая группа ученых решила выяснить, какой именно физиологический механизм стоит за этим феноменом.

Запасы лития в России требуют переоценки и могут оказаться в разы выше, чем считалось до 2025 года. Об этом говорится в исследовании «Состояние ресурсной базы критически важных металлов и элементов для развития современных технологий», подготовленном учеными РГУ нефти и газа (НИУ) имени И.М. Губкина.

Российские ученые из МФТИ с коллегами из Института прикладной математики им. М. В. Келдыша РАН и Института физики Земли им. О.Ю. Шмидта РАН разработали инновационный метод для расчета равновесного распределения несмешивающихся жидкостей в пористой среде. Результаты применения этого метода можно использовать в разработках по повышению нефтеотдачи и гидрологии, а также геологического СО2-хранения.

Коллектив климатологов из Института географии РАН, Института физики атмосферы имени А. М. Обухова РАН и МФТИ разобрал одну из самых загадочных страниц климатической летописи: почему Арктика так резко потеплела в первой половине XX века, причем особенно сильно зимой. Ученые оценили, какую долю в тех температурных скачках могли сыграть «внутренние ритмы» атмосферы и океана Северного полушария и почему ответ меняется в зависимости от того, как именно отделять естественные колебания климата от внешних факторов вроде роста парниковых газов и загрязнения воздуха аэрозолями.

В ноябре 2025 года при взлете российской ракеты с Байконура к МКС с существенной высоты упала кабина обслуживания 8У216. Поскольку в 2010-х годах из экономии средств у нас отказались от дублирования стартовых площадок, это создало ситуацию временной невозможности пилотируемых полетов. Теперь, всего через три месяца после происшествия, «Роскосмос» смог решить проблему, поставив запасную кабину обслуживания, найденную на складах Минобороны. Весенние пуски к МКС, запланированные ранее, теперь имеют шансы пройти в срок.

Одна сторона сыплет более дорогими и сложными баллистическими ракетами, другая — относительно дешевыми крылатыми. Но при этом первая на порядок беднее второй. А что у них с технологическим уровнем для наземной войны, и почему, кстати, глава второй избегает даже самого этого слова? Попробуем разобраться в реальных возможностях военных машин сторон потенциально самого опасного конфликта 2026 года.

В той части Пиренеев, которые находятся на территории Испании, исследователи обнаружили первые доказательства добычи золота в эпоху Римской империи. На месте древних рудников нашли сложные гидравлические сооружения и остатки водохранилища, возраст которых определили с помощью метода оптического датирования. Открытие прольет свет на инженерные приемы римлян и поставит точку в многолетнем споре: действительно ли римляне добывали золото в этом регионе.

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии