Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

Сотрудник Google показал дистанционный взлом iPhone без вирусов и социальной инженерии

Среди всех уязвимостей, те, что не требуют каких-либо действий пользователя — пожалуй, самые опасные. При правильной организации атаки жертва даже не узнает о том, что его или ее взломали и как это было сделано. Сотрудник Project Zero, исследовательского подразделения Google, продемонстрировал реализацию подобных атак на iPhone.

Ян Бир (Ian Beer) рассказал о том, как изучал уязвимости беспроводных протоколов iOS в блоге проекта Project Zero. Отчет получился весьма внушительным — инженер работал над ним целых шесть месяцев в 2020 году. По словам Яна, начал он его во время карантина, когда ему нужно было как-то отвлечься от назойливых домочадцев. А самые интересные ключи во время поиска уязвимости он обнаружил просматривая код одной из версий операционной системы iOS в качестве прокрастинации.

Причем не какой-то случайной версии, а выпущенной в 2018 году бета-версии, которая по ошибке не была «зачищена» в процессе компиляции. Это означает, что к некоторым ее файлам не применялась команда strip. Следовательно, в них сохранилась информация о том, какая строка исходного кода генерировала инструкции, а также имена переменных в исходном коде. Такие данные для злоумышленника или любопытного талантливого программиста (что нередко одно и то же) могут быть чрезвычайно полезны. Они позволяют связать определенные инструкции с разделами памяти, используемой во время их выполнения.

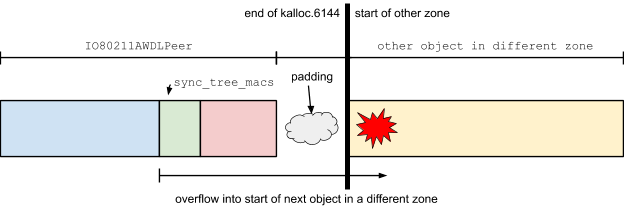

На основании своей находки Бир создал сразу несколько эксплойтов — программ, эксплуатирующих уязвимости. Все они основывались на ряде изъянов в технологии AWDL, используемой во всех устройствах Apple. Реализация некоторых из них потребовала значительного времени и находчивости. Но в итоге Ян смог продемонстрировать настоящую «хакерскую магию»: воровать с устройств фотографии, удаленно перезагружать смартфоны и выполнять нужный ему код. Атаку с перехватом изображений он показал в одном из видео. Примечательно, что пользователю не нужно даже было куда-то это фото пересылать или делать его в определенный момент времени.

Все, что необходимо злоумышленнику — несколько специально написанных программ, знание принципов работы AWDL, микрокомпьютер Raspberry Pi и дополнительный Wi-Fi-адаптер. Это оборудование доступно, подключается к любому ноутбуку и простое в эксплуатации. Исходный код драйверов AWDL есть в открытом доступе в сети, а технические тонкости технологии можно изучить так же, как это сделал Бир. Или методом обратной разработки, которым воспользовались исследователи из Дармштадтского технического университета в 2018 году. Их отчет (PDF) о потенциальных уязвимостях AWDL в свое время наделал шуму в профессиональных кругах.

Обо всех подобных находках Бир и его единомышленники всегда сообщают разработчикам изученной системы. Так было сделано и в этот раз. Свой отчет Ян опубликовал только после того, как получил подтверждение, что компания Apple устранила обнаруженную им уязвимость. Проблема только в том, что «заплатка» закрывает лишь одну из брешей. Сколько их всего и какие еще могут быть использованы злоумышленниками — неизвестно. На данный момент свидетельств реализации подобных эксплойтов обнаружено не было. Однако, как было сказано в самом начале, такие атаки очень трудно отследить.

Протокол AWDL (Apple Wireless Direct Link) был представлен еще в 2014 году. Сейчас он используется более чем на миллиарде устройств. Говоря простым языком, он организует многофункциональную прослойку между беспроводными локальными сетями (Bluetooth, Wi-Fi) и операционной системой вместе со всеми приложениями. Например, без него невозможна работа таких распространенных апплетов, как AirPlay и AirDrop. Что особенно опасно, для выполнения созданных Биром эксплойтов вовсе необязательно, чтобы AWDL был включен на устройстве. Операционная система на гаджетах Apple позволяет принудительно активировать этот протокол удаленно.

В самом начале своего отчета Ян просит не воспринимать его легкомысленно. Подход «да никто не будет тратить шесть месяцев, чтобы взломать мой айфон» некорректен. По его словам, вообще-то «всего за шесть месяцев, один человек, работающий у себя в спальне, смог разработать способ скомпрометировать безопасность любого iPhone, к которому он может близко подобраться». И если кто-то скажет, что радиус действия Wi-Fi незначителен, чтобы об этом беспокоиться, то всегда можно использовать направленные антенны. И в этом случае уже и 200 метров в городе — не проблема. А на местности, где меньше помех, и того больше.

Согласно гипотезе о так называемой Еврогондване, в эпоху динозавров Европа, как часть северного суперконтинента Лавразия, еще не полностью отделилась от южного суперконтинента Гондвана и животные могли свободно мигрировать между Европой и Африкой. Однако новый анализ найденных в Венгрии костей первобытного крокодила показал, что его сходство с гондванскими видами обусловлено не близким родством, а схожим образом жизни.

Треть века назад Штаты и Мексика подписали Североамериканское соглашение о свободной торговле. Авторы новой научной работы показали, что это спровоцировало рост войн между бандами и подъем смертности среди молодых мужчин на десятки процентов — но только в тех зонах, которые были интересны картелям. Всего после подписания соглашения в Мексике было убито (оценка с учетом исчезнувших трупов) более 0,85 миллиона человек.

Новые данные показали, что удар зонда DART не только изменил орбитальный период небольшого спутника Диморфа вокруг его «родителя» Дидима, но и вызвал небольшое изменение движения всей бинарной системы вокруг Солнца. Эти результаты укрепляют уверенность ученых в том, что технология кинетического удара, при заблаговременном обнаружении опасного объекта, может помочь отклонить потенциально опасный астероид от столкновения с Землей.

Одна сторона сыплет более дорогими и сложными баллистическими ракетами, другая — относительно дешевыми крылатыми. Но при этом первая на порядок беднее второй. А что у них с технологическим уровнем для наземной войны, и почему, кстати, глава второй избегает даже самого этого слова? Попробуем разобраться в реальных возможностях военных машин сторон потенциально самого опасного конфликта 2026 года.

Российские ученые из МФТИ с коллегами из Института прикладной математики им. М. В. Келдыша РАН и Института физики Земли им. О.Ю. Шмидта РАН разработали инновационный метод для расчета равновесного распределения несмешивающихся жидкостей в пористой среде. Результаты применения этого метода можно использовать в разработках по повышению нефтеотдачи и гидрологии, а также геологического СО2-хранения.

Запасы лития в России требуют переоценки и могут оказаться в разы выше, чем считалось до 2025 года. Об этом говорится в исследовании «Состояние ресурсной базы критически важных металлов и элементов для развития современных технологий», подготовленном учеными РГУ нефти и газа (НИУ) имени И.М. Губкина.

Астрономы недавно проанализировали базу данных о падающих на Землю объектах и пришли к выводу, что два из них прибыли из межзвездного пространства. Известна не только дата, но и место падения каждого из них.

В ноябре 2025 года при взлете российской ракеты с Байконура к МКС с существенной высоты упала кабина обслуживания 8У216. Поскольку в 2010-х годах из экономии средств у нас отказались от дублирования стартовых площадок, это создало ситуацию временной невозможности пилотируемых полетов. Теперь, всего через три месяца после происшествия, «Роскосмос» смог решить проблему, поставив запасную кабину обслуживания, найденную на складах Минобороны. Весенние пуски к МКС, запланированные ранее, теперь имеют шансы пройти в срок.

«Любить лишь можно только раз», — писал поэт Сергей Есенин, а герои культовых сериалов приходили к выводу, что «настоящая» влюбленность случается в жизни максимум дважды. Однако ни один из этих тезисов не подкреплен научными данными. Американские исследователи подошли к вопросу иначе: опросили более 10 тысяч человек и вывели среднее число сильных влюбленностей, возможных в течение жизни.

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии