Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

#сеть

Проблема плохого соединения особенно остро стоит в частных и сельских районах. В 2024 году качество интернета полностью устраивало только 39% домохозяйств. Ученые Пермского Политеха представили новое устройство для передачи трафика, которое способно обеспечить стабильный и быстрый интернет даже в самых отдаленных уголках страны. Их разработка призвана решить проблему цифрового неравенства между городскими и сельскими жителями, а также улучшить качество связи для владельцев загородной недвижимости.

Информационная безопасность отвечает за то, чтобы важные сведения компании, личные дела и корпоративные тайны не попали не в те руки. Эта отрасль защищает данные от утечек, а программы, системы и сети — от взлома, порчи файлов или других видов атак. В коммерческих и государственных структурах сведения также необходимо охранять от шпионов или возможных злоумышленников внутри самого коллектива. Существующие методы обнаружения нелегальных пользователей занимают много времени и не всегда эффективны. Улучшить работу информационной безопасности можно с помощью искусственного интеллекта, который за короткое время способен анализировать большое количество данных. Ученые ПНИПУ обучили нейросеть быстро и точно выявлять нелегальных пользователей в сети. Разработка обеспечит укрепление информационного суверенитета России.

Исследователи из МФТИ в соавторстве с коллегами из ОАЭ предложили решение, которое позволяет значительно улучшить производительность систем сетевого искусственного интеллекта и сократить расходы на их эксплуатацию. Разработка международного коллектива исследователей увеличит быстродействие и качество рекомендательных систем, поисковых сервисов, онлайн-переводчиков и многих других программных комплексов, которые задействуют алгоритмы машинного обучения. Кроме того, новшество позволит снять нагрузку с пользовательских устройств (смартфонов, планшетов, компьютеров), которые участвуют в процессе.

Тюменские исследователи провели опрос среди молодых людей и выяснили, что большинство из них готовы на однодневный детокс от интернета, в редких случаях они согласны на отдых от социальных сетей в течение месяца. А вот те, кто допускает отказ от виртуального общения на неделю, считают и более реалистичным его продление до месяца.

На промышленных предприятиях часто используют автономные энергетические установки, но они не всегда работают точно. Ученые Пермского Политеха разработали программу, которая позволит находить наиболее перспективные режимы систем энергоснабжения. Выбор оптимальных видов оборудования поможет обеспечить его длительную и эффективную работу и избежать аварий.

Датские исследователи обнаружили, что использование интернета усугубляет социальное неравенство: в то время как образованные и финансово обеспеченные люди используют сеть для саморазвития и обогащения, другие пользуется интернетом в основном для общения и развлечений, что приводит к своеобразному расслоению пользователей Всемирной паутины и появлению «информационной элиты».

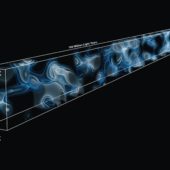

Космическая паутина – это нитевидная сеть из обычной и темной материи, которая демонстрирует распределение вещества во Вселенной на межгалактических масштабах. Ученые при помощи нового метода наблюдений создали трехмерную карту, которая демонстрирует распределение материи в ранней Вселенной в 10,8 миллиардах световых лет от Земли.

Создана подводная беспроводная сеть, позволяющая установить Wi-Fi соединение даже в океанских глубинах. Американские ученые из Университета Буффало испытали подводную сеть Wi-Fi, которая в будущем позволит внести существенный вклад в наблюдение за океанами, а также обнаружить цунами и источники загрязнения. В рамках исследования ученые поместили под воду два датчика с подключением к маршрутизатору (он находится на поверхности), который обеспечил преобразование звуковых волн...

Компания Rockstar, потратившая на разработку видеоигры GTA V пять лет и 265 миллионов долларов недовольна работой онлайн-магазина Amazon.com. Некоторые заказчики получили копии самой ожидаемой игры года раньше официальной даты. Некоторые игроки, оформившие предзаказ на игру в магазине Amazon, получили копии GTA V на несколько дней раньше остальных. По идее, учитывая время доставки, покупатели должны были получить долгожданную...

После долгожданного выхода iPhone 5S представители СМИ высказали некоторые опасения в связи с тем, что теперь компания Apple сможет собирать отпечатки пальцев пользователей, которые в дальнейшем, возможно, «утекут» в сеть. Однако «яблочная» компания отметила, что подобные опасения беспочвенны, поскольку отпечаток пальца пользователя iPhone 5S не сохраняется в памяти смартфона, и его личные данные ни при каких...

Ракета-носитель «Рокот» с тремя спутниками связи «Гонец-М» удачно стартовала с космодрома «Плесецк» – спутники вышли на целевую орбиту. Представитель Минобороны по Воздушно-космической обороне полковник Алексей Золотухин сообщил, что ракета-носитель легкого класса «Рокот» с тремя спутниками «Гонец-М», запущенная 12 сентября в 03:26 по московскому времени, стартовала в строгом соответствии с планом. В 03:28 от ракеты отделился разгонный блок,...

Придуман новый способ распространения мобильных троянцев, поэтому пользователи устройств на платформе Android будут все чаще становиться жертвами мобильного троянца Obad с широкими вредоносными функциями и хорошо зашифрованным кодом. Злоумышленники будут распространять мобильных троянцев через сети, состоящие из некоторого количества устройств с запущенным автономным программным обеспечением (ПО), так называемые «мобильные ботнеты», созданные на основе другой вредоносной программы. Использование мобильных ботнетов...

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии