Уведомления

Авторизуйтесь или зарегистрируйтесь, чтобы оценивать материалы, создавать записи и писать комментарии.

Авторизуясь, вы соглашаетесь с правилами пользования сайтом и даете согласие на обработку персональных данных.

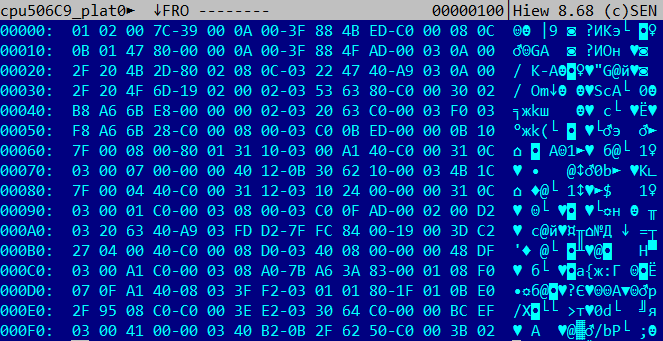

Расшифрован секретный ключ, которым Intel подписывает обновления микрокода процессоров. Это одновременно и хорошо, и плохо

Подобное происходит с процессорами Intel впервые. Да, уязвимости в них находили и раньше — это нормально. Однако теперь появилось доказательство, что любой желающий при должном старании может получить полный доступ к микрокоду чипов.

Специалисты по кибербезопасности из российской компании Positive Technologies смогли взломать секретный ключ для подписи обновлений микрокода процессоров Intel. Таким образом эта система безопасности была скомпрометирована. С одной стороны, возможность применять собственные обновления микрокода открывает впечатляющие возможности для модификаций энтузиастами. А с другой — позволяет злоумышленникам как никогда близко изучать все уязвимости чипов и в дальнейшем эффективно их использовать.

Отечественные «белые хакеры» работают над исследованием уязвимостей чипов Intel несколько лет. Команда поделилась выводами из своих изысканий с изданием ArsTechnica. Стоит отметить, что все подряд процессоры этого бренда записывать в небезопасные еще рано — обнаруженный хак работает только с чипами архитектуры Goldmont. В это семейство входят бюджетные энергоэффективные решения Atom, Celeron и Pentium.

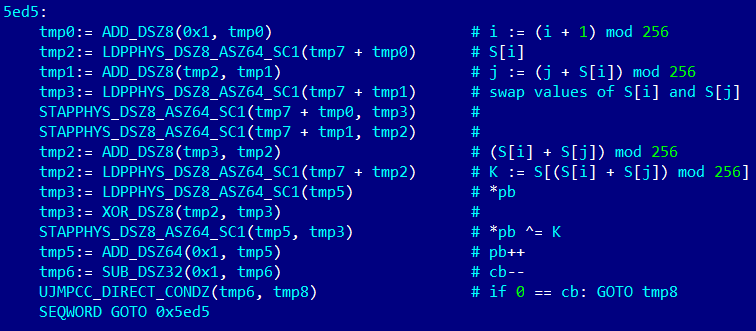

Новый способ извлечения ключа шифрования позволяет делать две важные вещи. Во-первых, расшифровывать пакеты обновлений, которые рассылает Intel для устранения уязвимостей в процессорах и улучшения их работы. А во-вторых — компилировать свои обновления и подписывать их так, чтобы процессор принял пакет за легальный и применил его. К счастью, в последнем случае модификация будет работать до следующей перезагрузки системы. После нее чип вернется в прежнее состояние, и операцию нужно будет проводить снова.

Тем не менее ситуация вызывает опасения. Есть вероятность, что злоумышленники смогут скомпоновать в атаке эту уязвимость и какую-то другую, что позволит им применять свои обновления микрокода на постоянной основе. В таком случае перезагрузка уже не поможет. Что могут изменить киберпреступники? Пока вопрос открытый. В общем смысле — модифицировать практически любой низкоуровневый процесс работы чипа. На практике такой взлом оказывается довольно сложным.

Чтобы его реализовать, необходимо получить образец микрокода процессора и внимательно его изучить. Понять, как все «работает внутри», и придумать способ модификации кода. Это уже очень высокий уровень квалификации, требующий огромного багажа знаний в разработке низкоуровневого программного обеспечения.

Однако в случае успеха последствия будут интересными. Например, можно заставить чип выдавать строго предсказуемые значения вместо случайных при обработке криптографических алгоритмов. Или в фоновом режиме выгружать данные определенного процесса операционной системы в скрытый раздел памяти. Такие манипуляции будет крайне трудно отследить антивирусу, работающему на уровне ОС.

Но есть и более простой и не менее перспективный для киберпреступников способ использования этого ключа шифрования. Можно брать пакеты обновления, выпускаемые Intel, изучать, что они изменяют в микрокоде, и получать «из первых рук» подробнейшую информацию о работе конкретной уязвимости в чипе. Учитывая, что далеко не все компьютеры обновляются оперативно, такой изъян все равно будет полезен для атак, даже несмотря на вышедшую «заплатку».

Тем не менее не все так плохо. Российские специалисты по кибербезопасности отмечают и хорошую сторону вопроса. Отныне всегда можно будет внимательно изучать, что там Intel своими обновлениями поправляет. И понимать, насколько эффективно компания реагирует на обнаруженные ранее уязвимости.

Если «заплатка» окажется некачественной, эксперты всегда смогут увидеть это заранее. Текущий подход IT-гиганта можно охарактеризовать как «безопасность через неясность» (Security through obscurity), что идет вразрез с принципами открытости в отрасли. И пусть подобная практика весьма распространена, по мнению многих экспертов, она не является конструктивной в долгосрочной перспективе.

Паническое расстройство характеризуется физическим напряжением, усиленным сердцебиением и одышкой. Ученые из Бразилии нашли способ бороться с этим недугом, создавая схожее физическое напряжение, но в спокойной и контролируемой обстановке — во время физупражнений.

Латентный железодефицит и железодефицитная анемия остаются одними из самых распространенных патологических состояний. Пациенты нередко задаются вопросом: возможно ли скорректировать дефицит железа, лишь обогатив рацион железосодержащими продуктами, вроде красного мяса, свеклы, гранатов? Несмотря на логичность этого подхода, современные клинические рекомендации единодушно указывают на его несостоятельность в качестве основного лечения.

До сих пор для ученых оставались загадкой, почему угасла культура Шицзяхэ, процветавшая в позднем неолите — начале бронзового века в среднем течении реки Янцзы. Результаты нового исследования, наконец, дали ответ на этот вопрос.

В 1980-х годах большую популярность приобрела борьба с озоновыми дырами. Из-за нее хладагенты из хлорфторгулеродов заменили на аналоги из гидрофторуглеродов. Теперь ученые выяснили, что эта замена — как и следующие за ней, уже в рамках борьбы с глобальным потеплением — ведет к накоплению в атмосфере довольно опасных «вечных химикатов».

Паническое расстройство характеризуется физическим напряжением, усиленным сердцебиением и одышкой. Ученые из Бразилии нашли способ бороться с этим недугом, создавая схожее физическое напряжение, но в спокойной и контролируемой обстановке — во время физупражнений.

Латентный железодефицит и железодефицитная анемия остаются одними из самых распространенных патологических состояний. Пациенты нередко задаются вопросом: возможно ли скорректировать дефицит железа, лишь обогатив рацион железосодержащими продуктами, вроде красного мяса, свеклы, гранатов? Несмотря на логичность этого подхода, современные клинические рекомендации единодушно указывают на его несостоятельность в качестве основного лечения.

От рыб произошли все наземные позвоночные, включая нас, но как именно рыбы стали главным населением морей — до последнего времени оставалось неясным. Авторы новой научной работы попытались доказать, что причиной этого было вымирание, возможно, вызванное белыми ночами.

Международная команда палеонтологов описала новый вид динозавра размером с крупную современную птицу. Он носил на голове плотный костяной нарост, который эти животные, возможно, использовали для внутривидовых разборок. Находка показывает, что даже мелкие хищники мелового периода могли решать конфликты не только когтями и зубами, но и ударами головой.

Образцы грунта, взятые астронавтами полвека назад, вложили еще один важный кирпич в здание научной картины мира: гипотеза о том, что Земля исходно была сухой, не стыкуется с фактами. Похоже, идею о невозможности сохранения большого количества воды на «теплых» планетах придется пересмотреть.

Вы попытались написать запрещенную фразу или вас забанили за частые нарушения.

Понятно

Из-за нарушений правил сайта на ваш аккаунт были наложены ограничения. Если это ошибка, напишите нам.

Понятно

Наши фильтры обнаружили в ваших действиях признаки накрутки. Отдохните немного и вернитесь к нам позже.

Понятно

Мы скоро изучим заявку и свяжемся с Вами по указанной почте в случае положительного исхода. Спасибо за интерес к проекту.

Понятно

Последние комментарии