Впечатляющий трюк под названием AIR-FI продемонстрировал Мордехай Гури (Mordechai Guri) из Университета имени Бен-Гуриона в Негеве (BGU, Ben-Gurion University of the Negev). Как у него с коллегами получилось реализовать подобную технологию передачи данных, Гури описал в подробной статье, опубликованной на портале arXiv.

Принцип атаки лежит на поверхности: основной радиодиапазон стандарта Wi-Fi — 2,4 гигагерца — совпадает с наиболее распространенной частотой работы оперативной памяти (ОЗУ) стандартов DDR3 и DDR4. Значит, приемник Wi-Fi способен уловить электромагнитные волны, испускаемые модулями ОЗУ во время работы. А излучают их любые электронные устройства под напряжением. Оставалось только разработать протоколы передачи данных, а также программное обеспечение (ПО) как для передачи, так и для улавливания сигналов.

Несущий информацию сигнал формируется строго синхронизированными по времени обращениями к памяти. Для передачи достаточно выполнить сравнительно простой код на зараженном компьютере: его можно встроить практически в любое прикладное ПО и сделать необнаружимым для большинства систем защиты.

Самое главное — подобный алгоритм не мешает нормальной работе компьютера, не требует прав администратора и может быть реализован в любой операционной системе. Следовательно, даже использование виртуальной машины (VM) для непроверенного на безопасность кода не спасет от утечки.

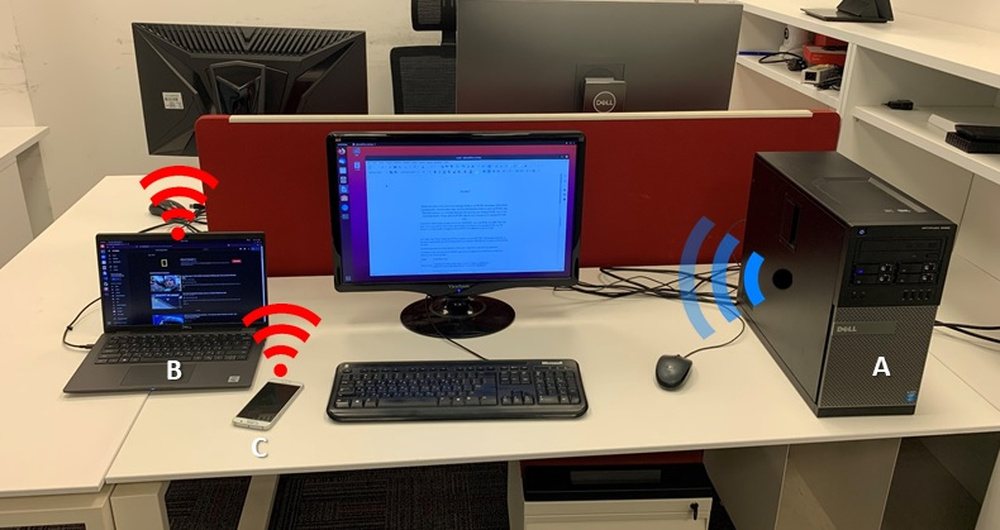

Схема работы принимающего оборудования несколько сложнее. Такой сигнал нельзя увидеть, как обычную Wi-Fi-сеть, в списке подключений. Он относительно широкополосный и довольно слабый. Но его реально засечь, анализируя интерференцию наведенного оперативной памятью излучения с существующими сетями либо выделяя на фоне радиошума. Для этого требуется доступ к радиомодулю смартфона или ноутбука на низком уровне — что не проблема, ведь у злоумышленника будет время подготовить приемник. В своих экспериментах, один из которых показан на видео, Гури смог добиться скорости передачи данных на уровне 100 бит в секунду и эффективной дальности порядка нескольких метров.

Внимательный читатель заметит, что далеко не все модули оперативной памяти работают на частоте 2400 мегагерц, и будет прав. Вариант с иными параметрами ОЗУ Мордехай тоже проверил. Согласно его анализу, такая атака будет сложнее, но незначительно. Злоумышленнику придется добавить в код модули, отвечающие за изменение частоты памяти.

Причем необязательно именно на 2,4 гигагерца — нужны целые кратные этого значения. Ведь если вдаваться в детали, то реальная частота работы памяти, промаркированной как работающая на 2400 мегагерц, составляет не более 1200 мегагерц (для шины данных, сами модули — 300 мегагерц).

Мордехай приводит несколько примеров вредоносного ПО, которое способно изменять параметры оперативной памяти через интерфейс UEFI. Причем некоторые из этих вирусов даже не требуют прав администратора. В любом случае работа инженера заключалась не в поиске способов заражения — их и без этого можно придумать достаточно. Гури уже несколько лет изучает способы передачи данных с изолированных компьютеров в рамках своего проекта Air-Gap. Утечка по радиодиапазону Wi-Fi — лишь одна из немногих его разработок.

В общей сложности Гури проверил более двух десятков подобных технологий. Среди них такие на первый взгляд безумные изобретения, как:

- соединение компьютера и смартфона по частотам GSM за счет видеокарты;

- слив данных при помощи манипуляций с издаваемыми системным блоком звуками — используя блок питания, кулеры или жесткий диск;

- и даже передача информации при помощи теплового излучения от компьютера.

Возможно, достигнутые скорости и примененные способы передачи данных кому-то покажутся смехотворными, надуманными или фантастическими. Однако все они — суровая реальность будней специалистов по организации изолированных компьютерных систем. Такие организации, как Исследовательский центр по кибербезопасности BGU, изучают всевозможные способы утечки информации с секретных объектов. И все чаще обнаруживают методы, позволяющие обойти даже наиболее продвинутые системы защиты.

Например, ранее Гури продемонстрировал возможность нарушить, казалось бы, законы физики. В его эксперименте ODINI утечку данных с изолированного компьютера не заблокировала даже клетка Фарадея, предназначенная для отсечения всех радиосигналов.